Expertos detallan el hallazgo de una campaña de phishing en la que los actores de amenazas elaboran una entramada trampa, dificultando que las potenciales víctimas identifiquen comportamiento malicioso, incrementando las posibilidades de éxito en el ataque.

La mayoría de las campañas de phishing son realmente simples, involucrando solamente un sitio web malicioso al que se trata de redirigir al usuario objetivo. En este caso, los cibercriminales incluyen algunos pasos adicionales para confundir a los usuarios y eliminar cualquier sospecha que pueda surgir sobre el ataque.

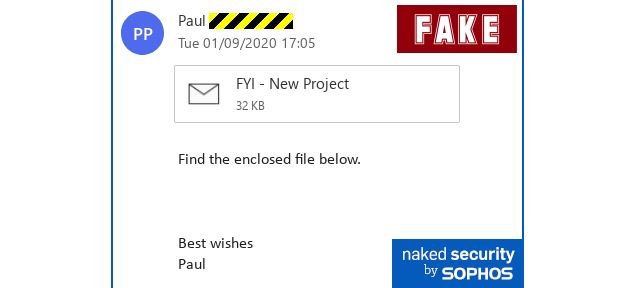

Al igual que cualquier otra campaña de phishing, todo inicia al recibir un correo electrónico desconocido:

En el caso analizado por los investigadores de NakedSecurity, el mensaje viene del propietario de una compañía británica legítima cuya cuenta de correo electrónico fue comprometida anteriormente. El mensaje llegó a manos de los expertos gracias a que el remitente es suscriptor del blog de la compañía, por lo que la dirección email de NakedSecurity estaba en su lista de contactos.

Dadas las características de la cuenta comprometida, los investigadores creen que el propietario se comunicaba regularmente con sus contactos, enviando mensajes y archivos adjuntos de toda clase.

Este es un ataque conocido como compromiso de email comercial (BEC), que puede ser empleado en conjunto con algunas campañas de phishing. De forma intencional, los cibercriminales usan estas cuentas comprometidas para engañar a socios comerciales y usuarios desprevenidos. Al abrir los archivos adjuntos aparece un mensaje de apariencia legítima, especialmente diseñado para los usuarios que más comunicación establecen con la cuenta comprometida.

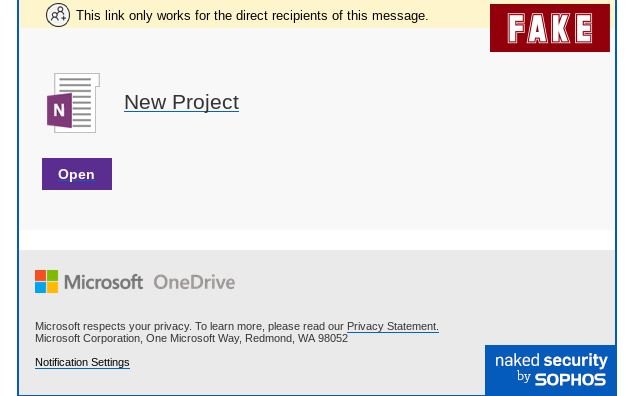

Los actores de amenazas esperan que el usuario haga clic en un enlace que redirige a un archivo de One Note, mismo que ya debería parecer sospechoso, pues no existe una conexión clara entre la compañía remitente y esta ubicación. En la mayoría de los casos, el archivo deberá verse de forma similar al que se muestra a continuación:

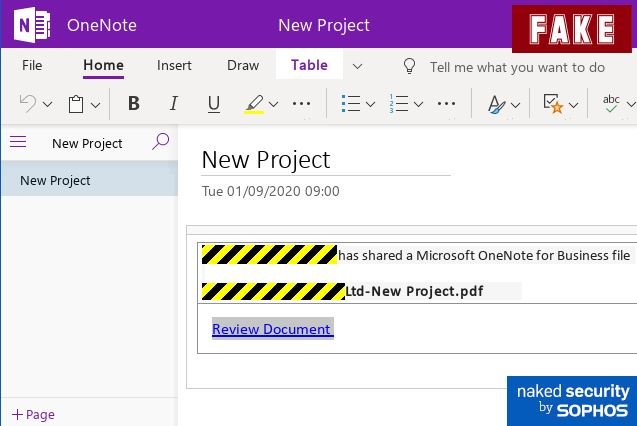

Es en esta etapa en la que los hackers demuestran sus verdaderas intenciones, usando un botón de Revisar Documento que pareciera ser parte del archivo de One Note que el usuario abrió anteriormente.

Sobra decir que los usuarios no reciben documento alguno, sino que el este botón los redirige a una página de inicio de sesión falsa en la que los actores de amenazas tratarán de extraer los datos confidenciales de las víctimas. Los usuarios son redirigidos a un sitio web de WordPress comprometido perteneciente a una compañía organizadora de eventos.

Si bien esta es una campaña fraudulenta bien organizada, los actores de amenazas cometieron un par de errores que delatan sus intenciones. Para empezar, los criminales escribieron mal el nombre de la compañía remitente, algo que los usuarios más alertas no tendrán problemas en detectar.

Además, el dominio de WordPress comprometido no coincide con el nombre de la compañía afectada, lo que es el indicio más claro de actividad fraudulenta asociado a esta campaña. Finalmente, los usuarios son redirigidos a un formulario de inicio de sesión donde sus datos serían extraídos.

Como de costumbre, se recomienda a los usuarios ignorar esta clase de correos y, de ser posible, notificar a su área de TI sobre la actividad maliciosa para la implementación de medidas de seguridad adicionales.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.