Hace algunas semanas, los investigadores de ciberseguridad de Check Point revelaron el modo de operación de GuLoader, una herramienta utilizada por grupos de cibercrimen para entregar diversas variantes de malware abusando de servicios en la nube, como One Drive o Google Drive. Acorde a los expertos, este vector de ataque es una de las tendencias con mayor crecimiento en los últimos meses.

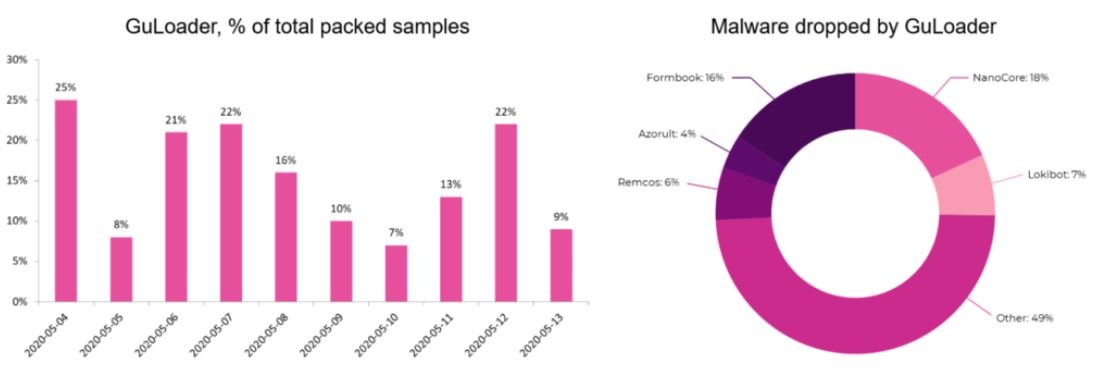

Una parte considerable (cerca del 25%) de los ciberataques detectados a diario tienen que ver con el uso de GuLoader, que ya ha sido probado por múltiples grupos de hacking malicioso involucrados en más de una decena de campañas de ataque.

Uno de los aspectos que más ha llamado la atención sobre GuLoader es su constante proceso de actualización, pues desde los primeros casos de detección de incidentes este dropper ha adquirido nuevas técnicas de evasión de entornos de sandbox, aleatorización de código y cifrado de URL al servidor de comando y control. Debido a estas características, los especialistas creen que detrás de esta herramienta de hacking hay un grupo de personas con conocimientos avanzados y gran disponibilidad de recursos.

A pesar de estos mecanismos, los investigadores de Check Point lograron encontrar el servicio, descubriendo que su creación y mantenimiento estaba a cargo de una compañía italiana de apariencia legítima que podría estar actuando como fachada de una organización criminal.

¿Qué es DarkEyE?

Durante el análisis, los expertos detectaron múltiples muestras detectadas como GuLoader, aunque éstas no contaban con una URL para descargar la carga útil (payload). Dichas muestras parecían estar muy relacionadas con un desarrollo malicioso conocido como DarkEyE Protector.

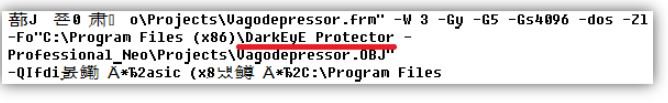

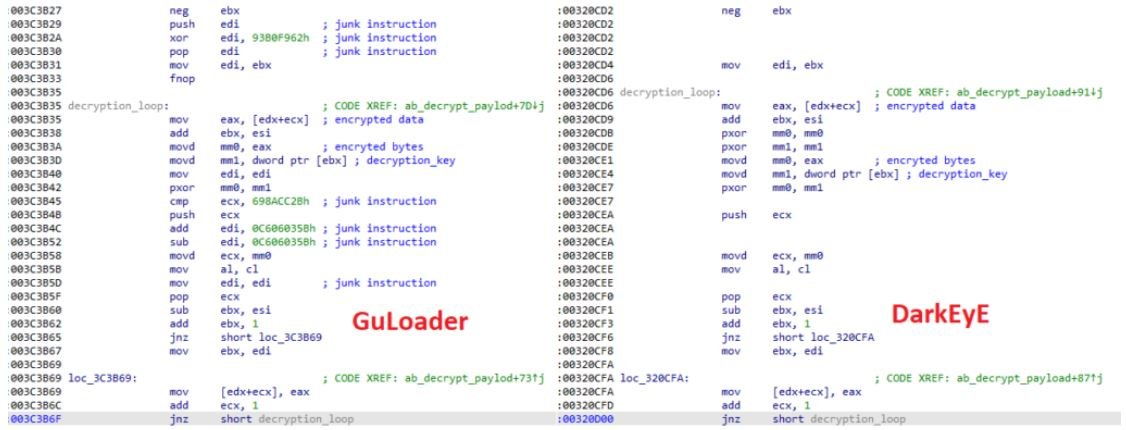

Al analizar las muestras recolectadas de DarkEyE y compararlas con las muestras de GuLoader, los expertos descubrieron que ambas estaban escritas en VisualBasic y contenían un código shell cifrado con clave XOR de 4 bytes. Las muestras también compartían el mismo método de descifrado de carga útil.

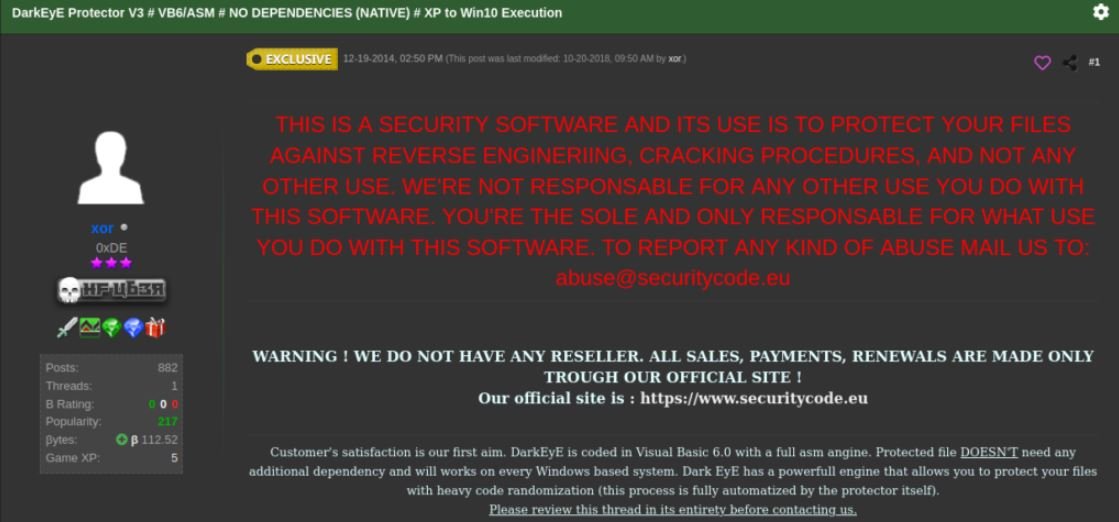

La aparición de DarkEyE se remonta al año 2014, cuando un usuario autonombrado “xor” comenzó a anunciar “DarkEyE Protector” en Internet.

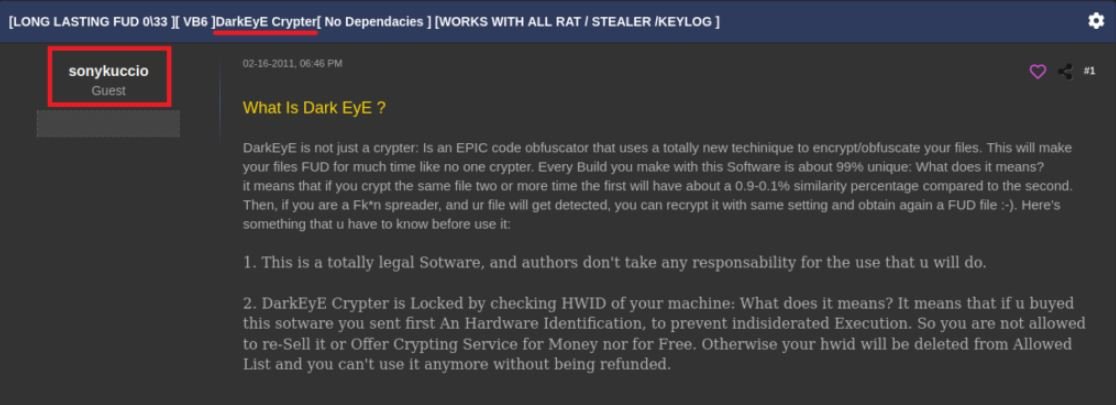

Otros anuncios en línea sobre DarkEyE fueron publicados por un usuario conocido como “sonykuccio“. Acorde a las publicaciones, DarkEyE es un crypter (software usado para ocultar malware empleando técnicas de cifrado) compatible con múltiples variantes de malware, como keyloggers, troyanos de acceso remoto, entre otros.

El usuario “sonykuccio” también publicó algunas direcciones email de contacto para los usuarios interesados en esta herramienta.

Evolución de DarkEyE

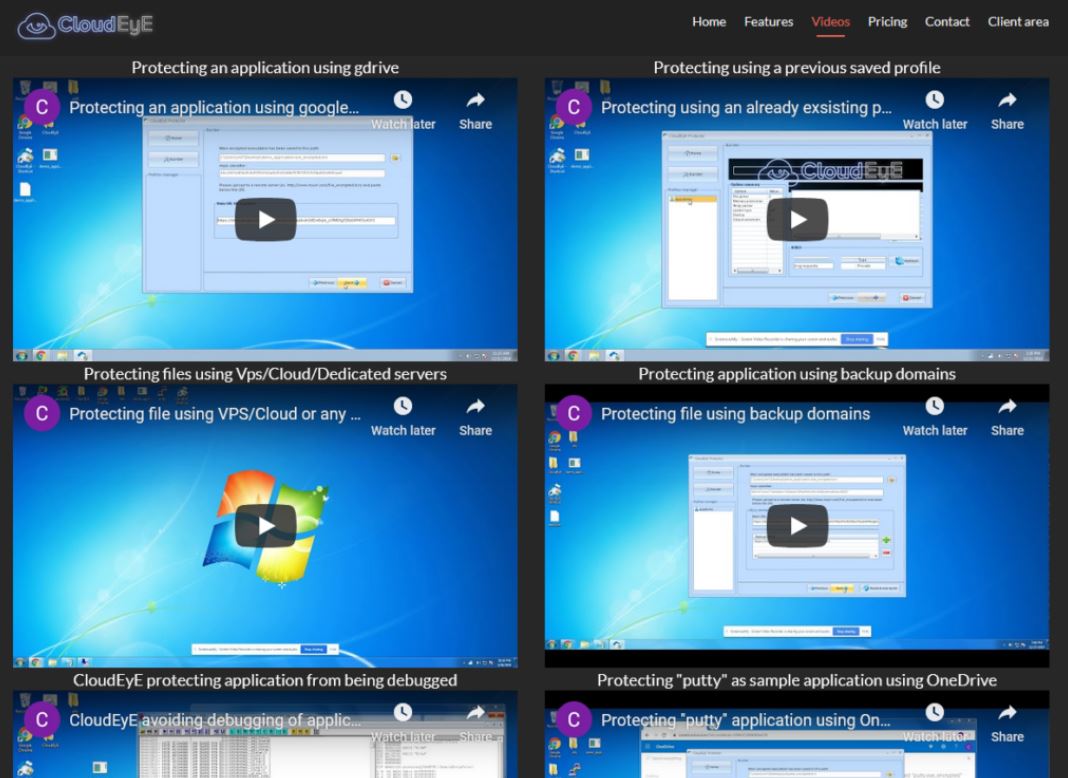

El análisis llevó a los investigadores hasta el sitio web securitycode.eu, que estuvo vinculado a DarkEyE desde su aparición. No obstante, ahora el sitio contiene información de un desarrollo conocido como CloudEyE.

Aunque este sitio web anuncia supuestos servicios para la protección de algunas aplicaciones de Windows, los investigadores encontraron múltiples enlaces a tutoriales en YouTube sobre el uso de CloudEyE y algunas formas de abusar de servicios de almacenamiento en la nube.

En uno de los videos, los investigadores descubrieron los mismos patrones de URL vistos en GuLoader. Esto podría ser una asombrosa coincidencia, aunque la explicación obvia sugiere un vínculo entre GuLoader y CloudEyE. Los especialistas decidieron adquirir CloudEyE para probar su eficacia, proceso que se muestra a continuación.

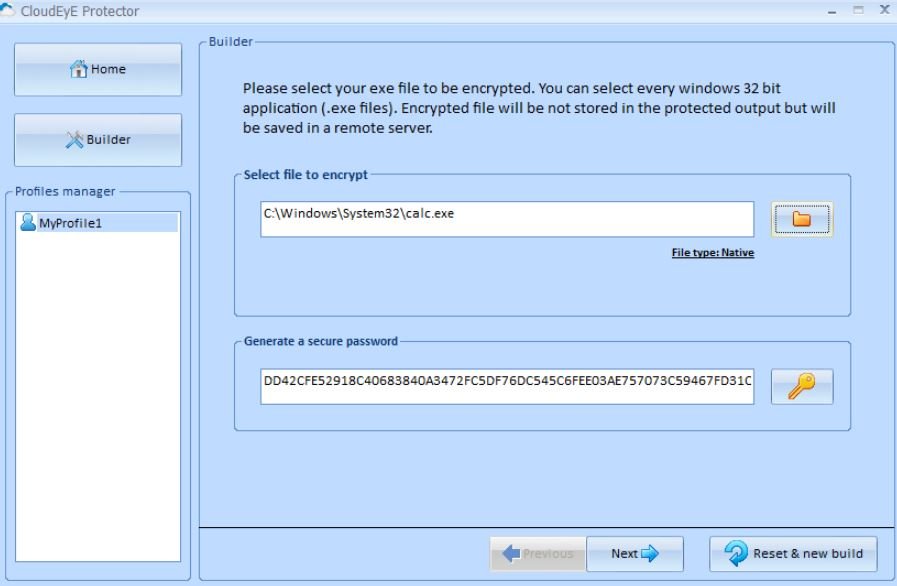

- Para las pruebas, los expertos cifraron la aplicación calc.exe:

La clave de cifrado XOR (contraseña) se genera automáticamente y no puede ser ingresada de forma manual.

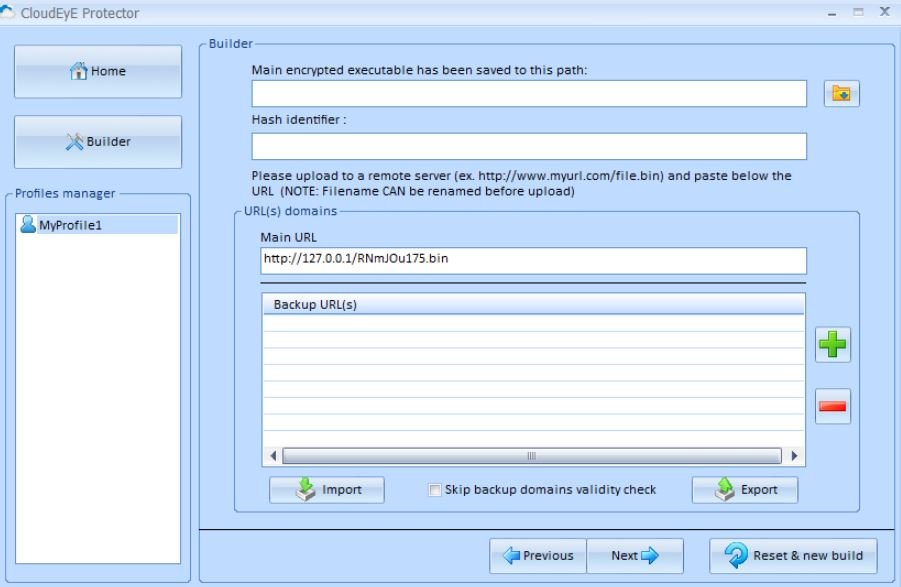

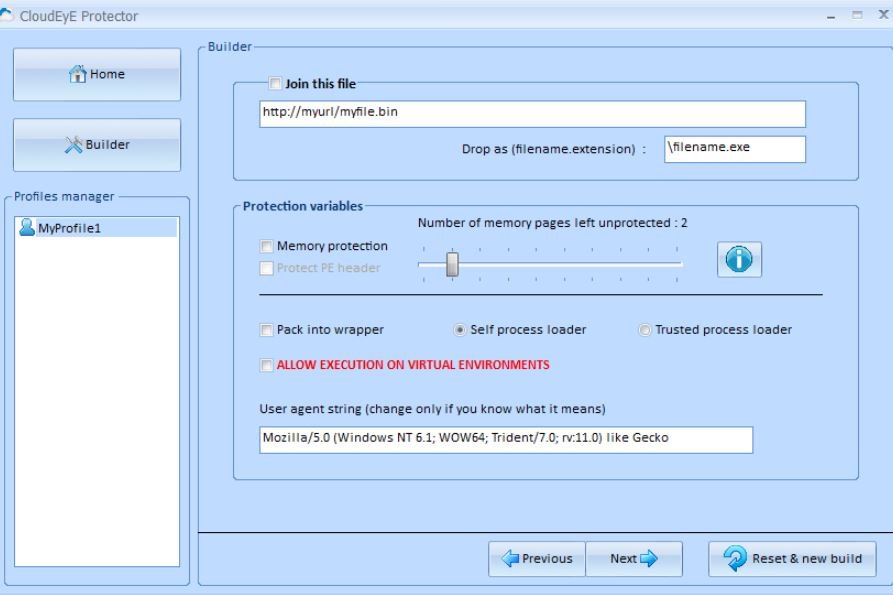

- Después de hacer clic en “Siguiente”, la herramienta devuelve el archivo cifrado. Luego se coloca en un servidor HTTP local y se ingresa la URL en la siguiente ventana:

- Al hacer clic en “Siguiente”, aparece la ventana con la plantilla de URL conocida http://myurl/myfile.bin:

El resto de opciones se dejan de forma predeterminada.

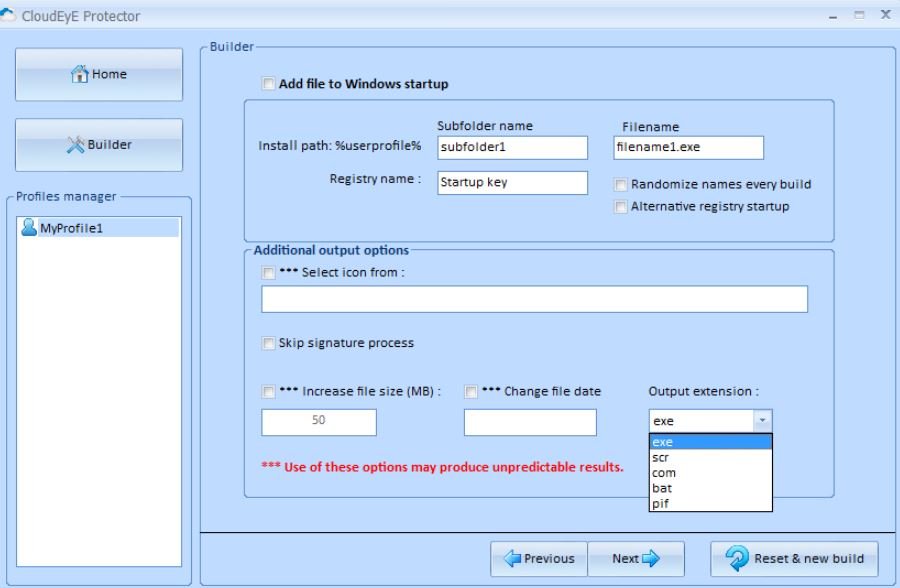

- Además de cifrar un ejecutable, CloudEyE también permite habilitar otras opciones, como la ejecución automática, elección de un icono personalizado, cambios en el tamaño del archivo e incluso cambios de extensión:

Posteriormente, la herramienta devuelve la compilación final.

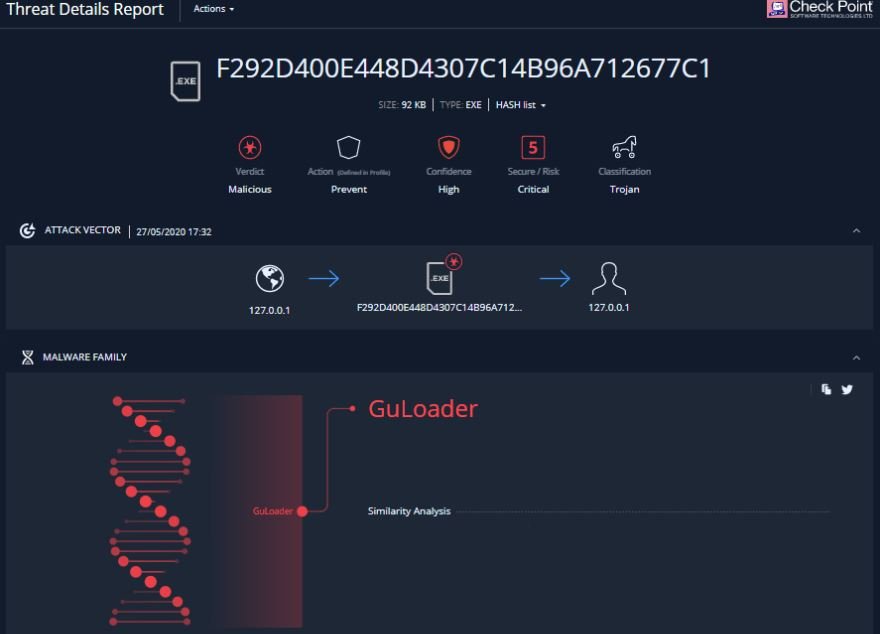

- Esta compilación fue sometida a un análisis en sandbox, que confirmó las sospechas de los investigadores:

¿Quién está detrás de estos desarrollos?

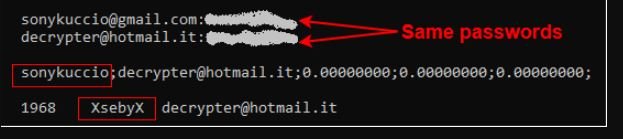

Se encontraron dos direcciones email de contacto en los anuncios publicados por “sonykuccio”:

- xsebyx@hotmail.it (Sebyno)

- thedoktor2007@hotmail.it (EveryThing)

El equipo de Check Point buscó estas direcciones email en todas las fuentes de datos de acceso público disponibles, encontrando algunos vínculos con “sonykuccio”.

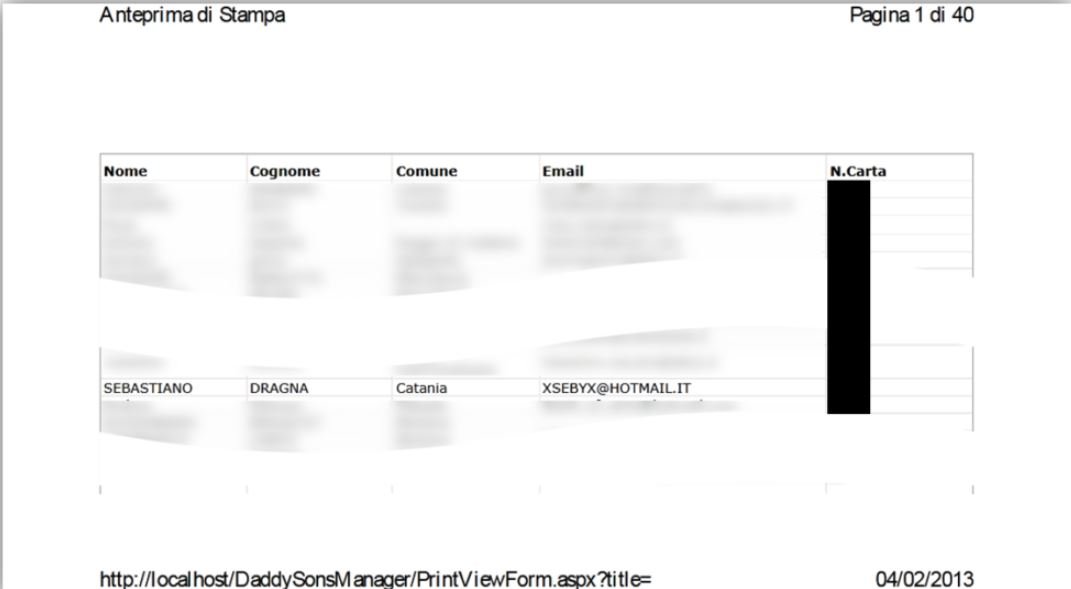

Entre los muchos datos que arrojó esta búsqueda, apareció un PDF con múltiples datos personales reales de algunos ciudadanos italianos, principalmente de un individuo llamado Sebastiano Dragna.

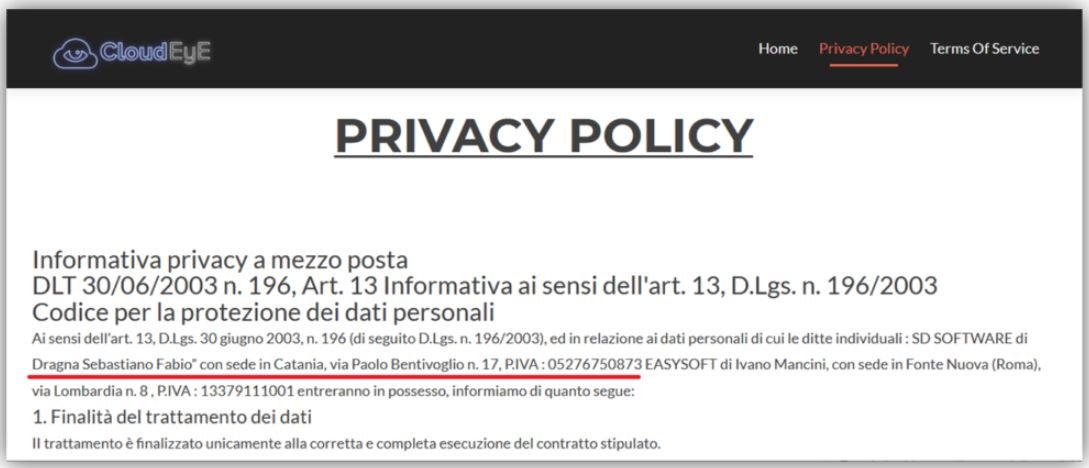

Además, en las Políticas de Privacidad de securitycode.eu se encuentra el mismo nombre. Los investigadores creen que este debe ser un alias, dada la naturaleza de los servicios publicitados en dicho sitio web.

El nombre de Ivano Mancini también apareció en estos anuncios. Por desgracia, Check Point no logró encontrar ninguna relación entre este nombre y la información publicada en diversos foros de hacking.

Aunque el nickname “sonykuccio” aparece frecuentemente en foros de hacking ofreciendo DarkEyE desde al menos hace ocho años, este usuario ya participaba en múltiples campañas de hacking anteriormente.

El sitio web securitycode.eu afirma que presta servicios para más de 5 mil clientes, por lo que los investigadores creen que esta compañía fachada genera ingresos por alrededor de 500 mil dólares mensuales.

A pesar de que sus operadores tratan de hacer parecer esta herramienta como un servicio de ciberseguridad convencional, es realmente obvio que esta es una sofisticada herramienta maliciosa que podría estar vinculada a miles de ciberataques, por lo que las autoridades deben adoptar un papel más proactivo respecto a esta compañía.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.